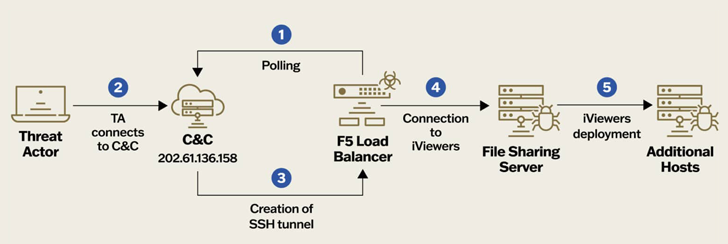

Tersangka spionase siber yang dikaitkan dengan pelaku ancaman yang terhubung ke China yang disebut Velvet Ant, menargetkan sebuah organisasi di wilyah Asia Timur selama tiga tahun. Dengan memanfaatkan perangkat legacy F5 BIG-IP sebagai tools dan command-and-control (C&C)untuk menghindari deteksi.

Cybersecurity Expertise:

Sygnia, terlibat pada akhir 2023, mengidentifikasi penggunaan Velvet Ant terhadap PlugX (Korplug), backdoor terkenal yang disukai oleh operasi mata-mata China. Trojan akses jarak jauh modular ini memanfaatkan DLL side-loading untuk menyusup ke sistem dan dikombinasikan dengan tools open source seperti Impacket untuk lateral movement. Berikut skenarionya:

Incident Response and Mitigation:

Analisis Sygnia mengungkap dua varian PlugX dalam jaringan yang dikompromi: satu dengan C&C eksternal untuk akses internet langsung dan yang lain memanfaatkan perangkat F5 BIG-IP yang out-of-date sebagai saluran komunikasi tersembunyi melalui reverse SSH tunnels. Strategi ini memungkinkan pelaku ancaman untuk mencampur lalu lintas berbahaya dengan aktivitas jaringan yang sah, memperpanjang keberadaan mereka yang tidak terdeteksi.

Technological Insight:

Pemeriksaan forensik mengungkapkan mekanisme C&C yang persisten menggunakan PMCD untuk meminta perintah, bersama dengan utilitas tangkapan paket jaringan dan alat tunneling SOCKS (EarthWorm), sebelumnya terkait dengan kelompok ancaman China seperti Gelsemium dan Lucky Mouse. Meskipun upaya, vektor akses awal tetap tidak diungkapkan.

Kesimpulan:

Velvet Ant adalah ancaman dinamis, mahir dalam mengeksploitasi vulnerable edge services untuk mengompromi dan bertahan dalam jaringan target. Insiden semacam ini menunjukkan kerentanan berkelanjutan dalam infrastruktur yang seharusnya aman, memerlukan pertahanan yang kuat dan pemantauan yang waspada untuk mengatasi ancaman siber yang terus berkembang dengan efektif.

Sumber: https://thehackernews.com/2024/06/china-linked-hackers-infiltrate-east.html