Tahun 2023 telah terjadi peningkatan serangan siber, dengan fokus utama pada vektor serangan yang signifikan yaitu akses non-manusia. Trend ini ditandai oleh 11 serangan berprofil tinggi dalam waktu 13 bulan dan terus meluas serta belum adanya aturan untuk jenis serangan ini. Identitas non-manusia telah menjadi perimeter baru, dan pada tahun 2023 adalah hanya sebagai awal.

“Daya Tarik Akses Non-Manusia bagi Pelaku Kejahatan Siber”

Dalam ranah kejahatan siber, penyerang cenderung mencari jalan paling mudah, dan 2023 membuktikan hal tersebut. Pelaku ancaman siber tertarik pada kemudahan dalam mengeksploitasi kredensial akses non-pengguna, seperti kunci API, token, akun layanan, dan informasi rahasia.

Statistik Menarik:

Mengejutkan, 50% dari token akses aktif yang memfasilitasi koneksi antara Salesforce dan aplikasi pihak ketiga tetap tidak terpakai. Kecenderungan ini juga terlihat di GitHub dan GCP, di mana angka yang sesuai mencapai 33%.

Daya Tarik Kredensial Akses Non-Manusia:

Kredensial akses non-pengguna ini memiliki peran penting dalam menghubungkan aplikasi dan sumber daya ke berbagai layanan cloud. Apa yang membuatnya sangat menarik bagi peretas adalah kurangnya langkah-langkah keamanan, berbeda dengan kredensial pengguna yang sering menggunakan Otentikasi Multi-Faktor (MFA), Single Sign-On (SSO), atau kebijakan Manajemen Identitas dan Akses (IAM) lainnya. Selain itu, kredensial akses non-manusia cenderung sangat memperbolehkan, tidak diatur, dan jarang dicabut. Patut dicatat, setengah dari token akses aktif untuk Salesforce dan aplikasi pihak ketiga tidak digunakan, sementara GitHub dan GCP menunjukkan tingkat token yang tidak terpakai sebesar 33%.

Eksploitasi Kredensial Akses Non-Manusia:

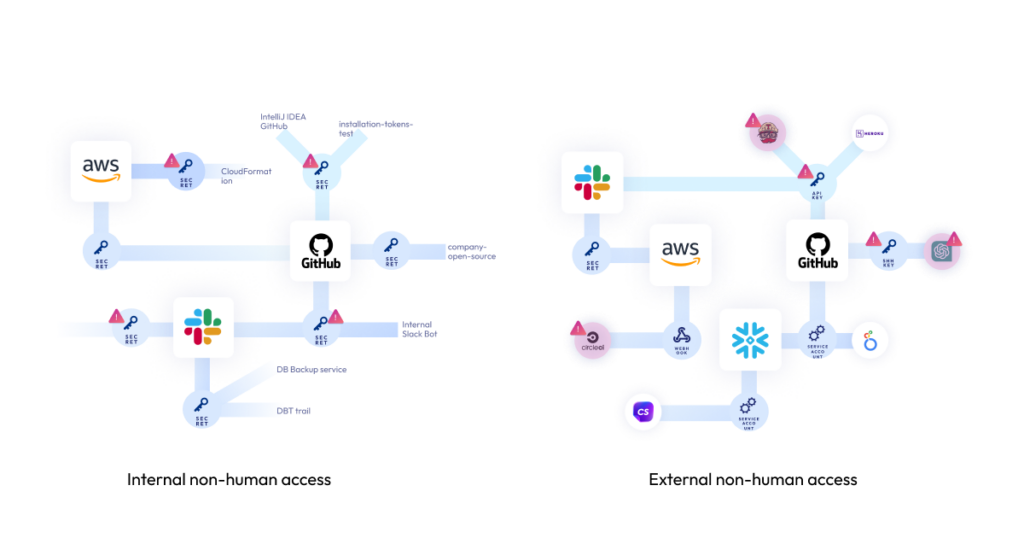

Untuk memahami bagaimana pelaku kejahatan siber memanfaatkan kredensial akses non-manusia ini, sangat penting untuk memahami perbedaan antara dua jenis utama: akses non-manusia eksternal dan internal. Berikut ilustrasinya:

Akses non-manusia eksternal diciptakan oleh karyawan yang menghubungkan alat dan layanan pihak ketiga ke lingkungan bisnis dan teknik inti seperti Salesforce, Microsoft365, Slack, GitHub, dan AWS dan berfungsi untuk menyederhanakan proses dan meningkatkan fleksibilitas. Koneksi ini dilakukan melalui kunci API, akun layanan, token Auth, dan webhook yang dimiliki oleh aplikasi atau layanan pihak ketiga (identitas non-manusia). Dengan tren adopsi perangkat lunak dari bawah ke atas dan layanan cloud freemium yang berkembang, banyak koneksi ini secara teratur dibuat oleh karyawan berbeda tanpa adanya tata kelola keamanan dan, yang lebih buruk, dari sumber yang tidak diverifikasi.

Penelitian Astrix menunjukkan bahwa 90% aplikasi yang terhubung ke lingkungan Google Workspace bukan aplikasi dari marketplace – artinya aplikasi tersebut tidak diverifikasi oleh toko aplikasi resmi. Di Slack, angkanya mencapai 77%, sementara di GitHub mencapai 50%. Kemudian “74% dari Personal Access Tokens di lingkungan GitHub tidak memiliki masa berlaku.”

Akses non-manusia internal serupa, namun diciptakan dengan kredensial akses internal juga dikenal sebagai ‘informasi rahasia’. Tim R&D secara teratur menghasilkan informasi rahasia yang menghubungkan berbagai sumber daya dan layanan. Rahasia ini sering tersebar di berbagai manajer rahasia (vault), tanpa ada visibilitas bagi tim keamanan terkait di mana mereka berada, apakah mereka terpapar, apa yang mereka izinkan akses ke, dan apakah mereka dikonfigurasi dengan benar. Faktanya, 74% Personal Access Tokens di lingkungan GitHub tidak memiliki masa berlaku. Demikian pula, 59% webhook di GitHub dikonfigurasi dengan salah (tidak dienkripsi dan tidak diatributkan).

Ancaman akses non-manusia yang dengan kategori tinggi Tahun 2023

Ancaman ini tidak bisa dianggap sebagai sesuatu yang bersifat teoretis saja. Faktanya di tahun 2023 beberapa merek terkenal menjadi korban eksploitasi akses non-manusia, dengan ribuan pelanggan terpengaruh. Dalam serangan seperti ini, penyerang memanfaatkan kredensial akses yang terbuka atau dicuri untuk menembus sistem inti yang paling sensitif dari organisasi, dan dalam kasus akses eksternal mencapai lingkungan pelanggan mereka (serangan rantai pasok). Beberapa serangan tersebut antara lain:

1. Okta (Oktober 2023): Penyerang menggunakan akun layanan yang bocor untuk mengakses sistem manajemen kasus dukungan Okta. Ini memungkinkan penyerang untuk melihat file yang diunggah oleh sejumlah pelanggan Okta sebagai salah satu faktor pendukung keberhasilan serangan.

2. GitHub Dependabot (September 2023): Peretas mencuri GitHub Personal Access Tokens (PAT). Token ini kemudian digunakan untuk membuat “unauthorized commits” sebagai Dependabot ke repositori GitHub yang bersifat publik dan private.

3. Microsoft SAS Key (September 2023): Token SAS yang dipublikasikan oleh peneliti AI Microsoft sebenarnya memberikan akses penuh ke seluruh akun Penyimpanan di mana token tersebut dibuat, hal ini mengakibatkan bocornya lebih dari 38TB informasi yang sangat sensitif. “permissions” ini tersedia bagi penyerang selama lebih dari 2 tahun.

4. Slack GitHub Repositories (Januari 2023): Pelaku ancaman memperoleh akses ke repositori GitHub Slack yang dihosting secara eksternal melalui dalam jumlah “terbatas” token karyawan Slack yang dicuri. Dari sinilah penyerang dapat mengunduh repositori kode pribadi.

5. CircleCI (Januari 2023): Komputer seorang karyawan teknik terkontaminasi oleh malware yang berhasil melewati antivirus yang digunakan. Perangkat yang terpengaruh memungkinkan pelaku ancaman untuk mengakses dan mencuri token sesi. Token sesi yang dicuri memberikan penyerang akses yang sama dengan pemilik akun, bahkan ketika akun dilindungi dengan otentikasi dua faktor.

Dampak akses GenAI

“32% of GenAI apps connected to Google Workspace environments have very wide access permissions (read, write, delete).”

Seperti yang dapat diharapkan, pemanfaatan secara luas alat dan layanan GenAI memperparah masalah akses non-manusia. GenAI telah mendapatkan popularitas besar pada tahun 2023, dan kemungkinan akan terus berkembang. Dengan ChatGPT menjadi aplikasi yang paling cepat berkembang dalam sejarah, dan aplikasi berkekuatan AI diunduh 1506% lebih banyak dibandingkan tahun lalu, risiko keamanan penggunaan dan menghubungkan aplikasi GenAI yang seringkali tidak diverifikasi ke sistem inti bisnis sudah menyebabkan kecemasan bagi para pemimpin keamanan. Angka dari Penelitian Astrix menjadi saksi lain terhadap jenis serangan ini: 32% aplikasi GenAI yang terhubung ke lingkungan Google Workspace memiliki izin akses yang sangat luas (baca, tulis, hapus).

Risiko akses GenAI merambat di seluruh industri. Dalam laporan terbaru yang diberi judul “Emerging Tech: Top 4 Security Risks of GenAI”, Gartner menjelaskan risiko-risiko yang muncul dari penggunaan luas alat dan teknologi GenAI. Menurut laporan tersebut, “Penggunaan model bahasa besar AI generatif (GenAI LLMs) dan chat interface, terutama yang terhubung ke solusi pihak ketiga di luar firewall organisasi, mewakili perluasan jenis serangan dan ancaman keamanan terhadap perusahaan.”

Security Harus Sebagai enabler

Karena akses non-manusia merupakan hasil langsung dari adopsi cloud dan otomatisasi, dimana kedua tren yang disambut baik yang berkontribusi pada pertumbuhan dan efisiensi, maka keamanan harus mendukungnya. Oleh karena itu pengelola keamanan informasi harus terus berupaya menjadi pemudah daripada blocker, pendekatan untuk mengamankan identitas non-manusia dan kredensial akses mereka bukan lagi sebuah pilihan.

Akses non-manusia yang tidak aman, baik eksternal maupun internal, secara besar-besaran akan meningkatkan kemungkinan serangan rantai pasok, pelanggaran data, dan pelanggaran kepatuhan. Kebijakan keamanan, serta alat otomatis untuk menegakkan hal tersebut menjadi suatu keharusan bagi mereka yang ingin mengamankan tipe serangan yang fluktuatif ini sambil memungkinkan bisnis untuk bisa mengambil manfaat dari otomatisasi dan hiper-konektivitas.

Sumber: https://thehackernews.com/2023/12/non-human-access-is-path-of-least.html