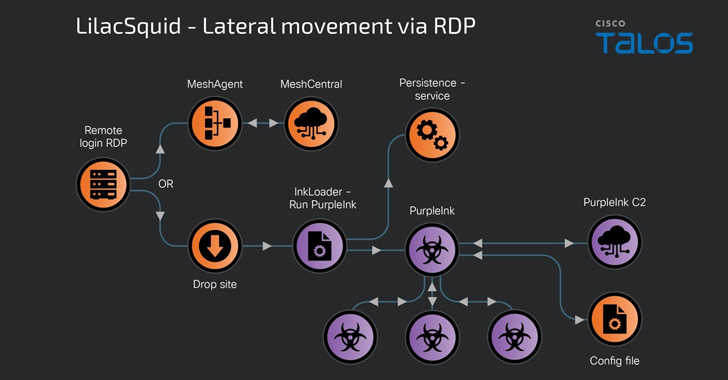

“LilacSquid” sebuah grup ancaman cyber spionage berhasil diidentifikasi, hal ini telah diatributkan pada serangan terarah di berbagai sektor di Amerika Serikat (AS), Eropa, dan Asia sejak setidaknya tahun 2021, menurut laporan teknis terbaru dari peneliti Cisco Talos, Asheer Malhotra. Kampanye ini bertujuan untuk mendirikan akses yang berlangsung lama ke organisasi yang kompromi, memungkinkan LilacSquid untuk mengekstraksi data berharga ke server yang dikontrol oleh penyerang. Korban LilacSquid mencakup berbagai sektor, termasuk organisasi teknologi informasi di AS yang berfokus pada pengembangan perangkat lunak untuk sektor penelitian dan industri, perusahaan energi di Eropa, dan perusahaan farmasi di Asia, menunjukkan rentang korbannya yang luas. Vektor serangan biasanya memanfaatkan kerentanan yang diketahui pada server aplikasi yang menghadap internet atau memanfaatkan kredensial Remote Desktop Protocol (RDP) yang dikompromi untuk mendeploy kombinasi dari alat sumber terbuka dan malware kustom.

Salah satu ciri khas serangan ini adalah penggunaan MeshAgent, alat manajemen jarak jauh sumber terbuka, untuk mengirimkan versi yang disesuaikan dari Quasar RAT yang dikenal sebagai PurpleInk. Sebagai alternatif, kredensial RDP yang dikompromi dapat mengarah pada penempatan MeshAgent atau loader berbasis .NET bernama InkLoader, diikuti oleh PurpleInk. Setelah login RDP berhasil, InkLoader dan PurpleInk diunduh dan diinstal, dengan InkLoader terdaftar sebagai layanan untuk memfasilitasi eksekusinya. PurpleInk, yang dikelola secara aktif oleh LilacSquid sejak tahun 2021, memiliki obfuskasi yang kuat dan fleksibilitas, memungkinkan berbagai fungsionalitas seperti eksekusi aplikasi, operasi file, pengambilan informasi sistem, enumerasi direktori dan proses, akses shell jarak jauh, dan koneksi ke server command-and-control (C2) yang spesifik. Peneliti Talos juga mengidentifikasi alat kustom lainnya, InkBox, yang diyakini digunakan oleh LilacSquid untuk mendeploy PurpleInk sebelum InkLoader.

Yang menarik adalah adopsi LilacSquid terhadap MeshAgent, yang sebelumnya terkait dengan pelaku ancaman Korea Utara, Andariel, sebuah sub-grup dari kelompok terkenal Lazarus Group, yang dikenal karena menargetkan entitas Korea Selatan. Selain itu, LilacSquid menggunakan alat tunneling seperti Secure Socket Funneling (SSF) untuk menjaga akses sekunder ke infrastrukturnya, sebuah taktik yang mengingatkan pada kelompok APT Korea Utara seperti Andariel dan Lazarus. Malhotra menekankan adanya tumpang tindih dalam taktik, teknik, alat, dan prosedur (TTPs) antara serangan LilacSquid dan kelompok APT Korea Utara, menunjukkan adanya koneksi potensial di antara keduanya.

Sumber: https://thehackernews.com/2024/05/cyber-espionage-alert-lilacsquid.html