Pelaku kejahatan siber menjalankan kampanye phishing dengan menyamar sebagai Booking.com dan Intuit menggunakan trik karakter Unicode mirip (homoglyph) untuk membuat tautan palsu yang terlihat sah.

Kasus Booking.com:

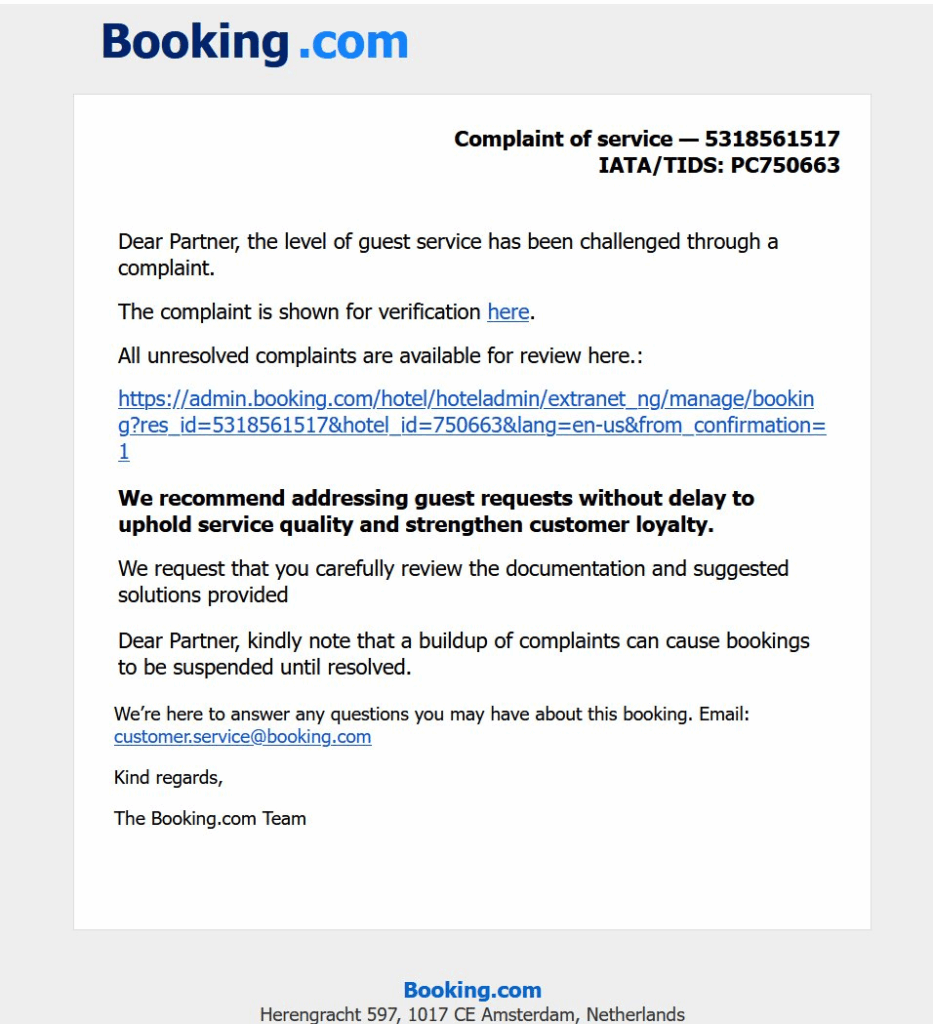

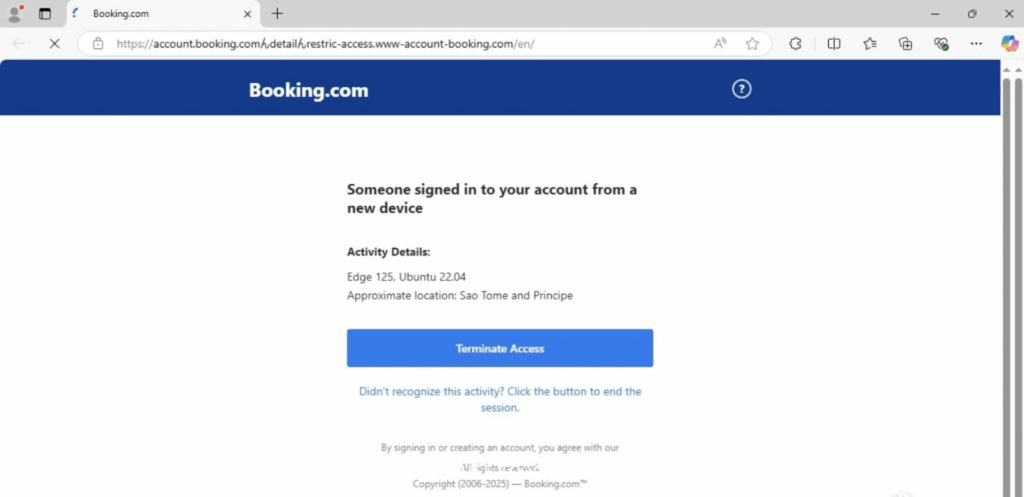

Booking.com sudah beberapa kali jadi target. Pada 2024, Microsoft memperingatkan kampanye phishing serupa, dan pada 2023, Akamai menemukan situs palsu Booking.com untuk mencuri data kartu kredit. Penyerang memanfaatkan huruf Jepang “ん” (U+3093) yang mirip “/n” pada beberapa font untuk membuat URL seolah-olah milik Booking.com, tetapi sebenarnya mengarah ke domain berbahaya (www-account-booking[.]com). Korban kemudian diarahkan mengunduh file installer MSI berisi malware, termasuk infostealer atau remote access trojan. Berikut contoh serangannya:

Teks dalam email, https://admin.booking.com/hotel/hoteladmin/… itu sendiri menipu. Meskipun tampak seperti alamat Booking.com, tautannya mengarah ke: https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/

Saat ditampilkan di bilah alamat peramban web, karakter ‘ん’ dapat mengelabui pengguna agar mengira mereka sedang menavigasi melalui subdirektori booking.com.

Pada kenyataannya, domain terdaftar yang sebenarnya adalah http://www-account-booking.com, sebuah domain palsu yang berbahaya, dan semua yang ada sebelum itu hanyalah string subdomain yang menipu. Korban yang mengeklik akhirnya dialihkan ke: http://www-account-booking[.]com/c.php?a=0. Setelah itu penyerang akan mengirimkan penginstal MSI berbahaya dari tautan CDN: https://updatessoftware.b-cdn[.]net/john/pr/04.08/IYTDTGTF.msi. Contoh dari situs berbahaya tersedia di MalwareBazaar abuse.ch, dengan analisis any.run yang menunjukkan rantai infeksi. Berkas MSI digunakan untuk menyebarkan muatan lebih lanjut, yang berpotensi mencakup pencuri informasi atau trojan akses jarak jauh.

Kasus Intuit:

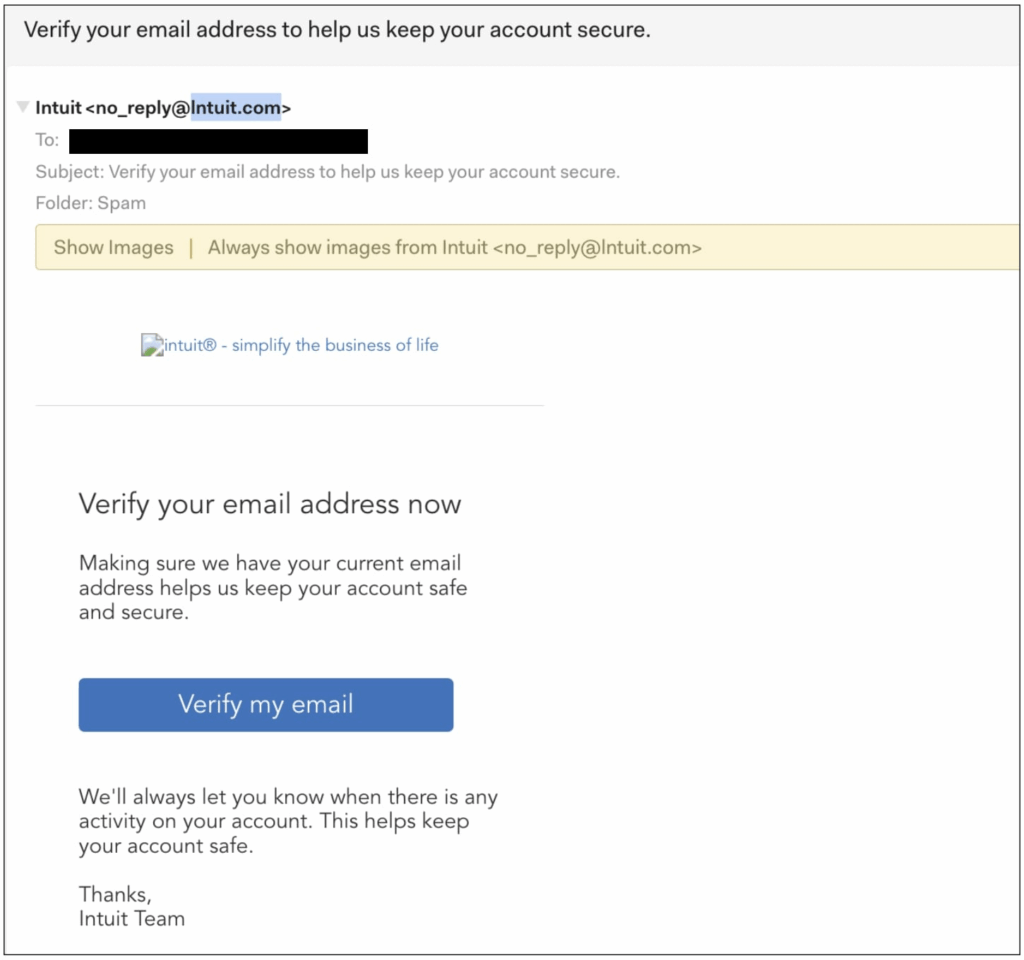

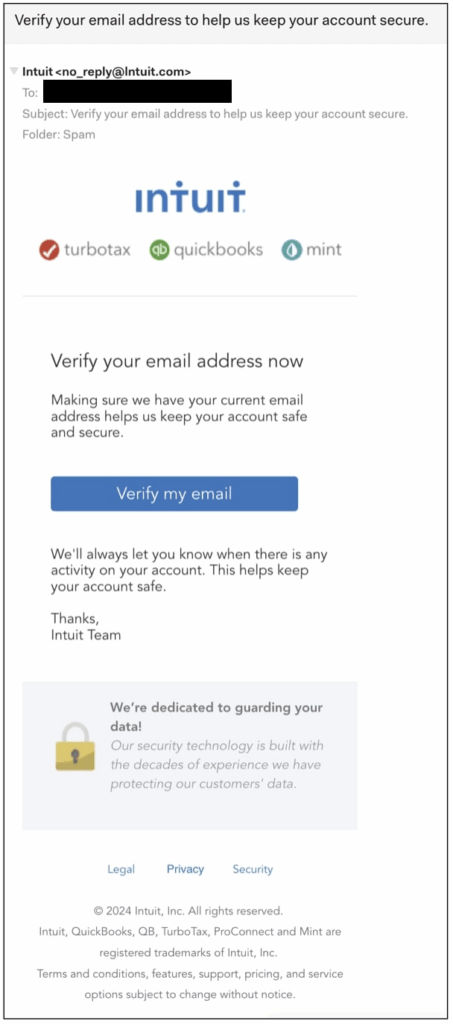

Penyerang mengirim email phishing dengan domain seperti “Lntuit” (mengganti huruf “i” dengan “L”) yang sekilas mirip “Intuit”, terutama di layar ponsel. Tautan phishing bisa menipu korban, lalu mengarahkan kembali ke situs Intuit asli agar tidak menimbulkan kecurigaan. Teknik yang Digunakan adalah penyalahgunaan homoglyphs—karakter dari alfabet berbeda yang terlihat mirip. Hal ini membuat tautan phishing terlihat asli meski sebenarnya berbahaya.

Desain tata letak email yang sangat sempit di klien desktop ini menunjukkan bahwa email ini dirancang untuk dilihat di perangkat seluler, dengan penyerang mengandalkan pengguna seluler yang mengeklik tautan phishing “Verifikasi email saya” tanpa memeriksanya secara saksama. Tombol tersebut mengarahkan pengguna ke: https://intfdsl[.]us/sa5h17/. Menariknya, tautan terlarang tersebut, ketika diakses secara langsung, yaitu bukan dari akun email pengguna target, tampaknya mengarahkan pengguna kembali ke halaman login Intuit.com yang sah di: https://accounts.intuit.com/app/sign-in.

Insiden-insiden ini menjadi pengingat bahwa penyerang akan terus menemukan cara-cara kreatif untuk menyalahgunakan tipografi demi rekayasa sosial. Untuk melindungi diri dari jenis serangan tersebut kami menghimbau:

- Selalu arahkan kursor ke tautan untuk melihat tujuan aslinya

- Cek domain terdaftar asli (tepat sebelum tanda “/” pertama)

- Gunakan perangkat lunak keamanan terkini, karena phishing modern sering langsung mengirim malware setelah tautan diklik