Malware Bumblebee telah kembali setelah liburan selama empat bulan, menargetkan ribuan organisasi di Amerika Serikat dalam kampanye phishing. Bumblebee adalah pemuat malware yang ditemukan pada April 2022 dan diyakini telah dikembangkan oleh sindikat kejahatan dunia maya Conti dan Trickbot sebagai pengganti BazarLoader backdoor. Malware ini umumnya didistribusikan dalam kampanye phishing untuk menjatuhkan muatan tambahan pada perangkat yang terinfeksi, seperti Cobalt Strike beacon, untuk akses jaringan awal dan untuk melakukan serangan ransomware. Dalam kampanye malware baru yang diamati oleh Proofpoint, kembalinya Bumblebee sejak bulan Oktober merupakan hal yang signifikan karena dapat menyebabkan peningkatan aktivitas kejahatan dunia maya yang lebih luas menjelang tahun 2024.

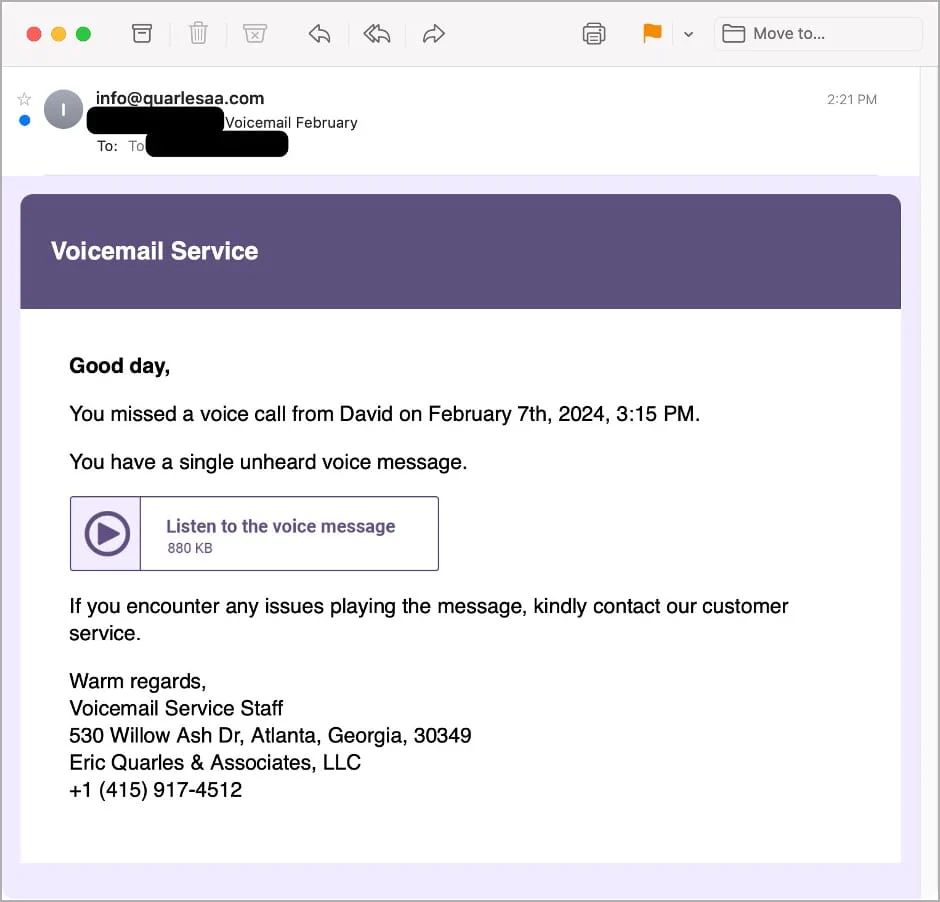

Menyebar melalui pesan suara/Voicemails palsu

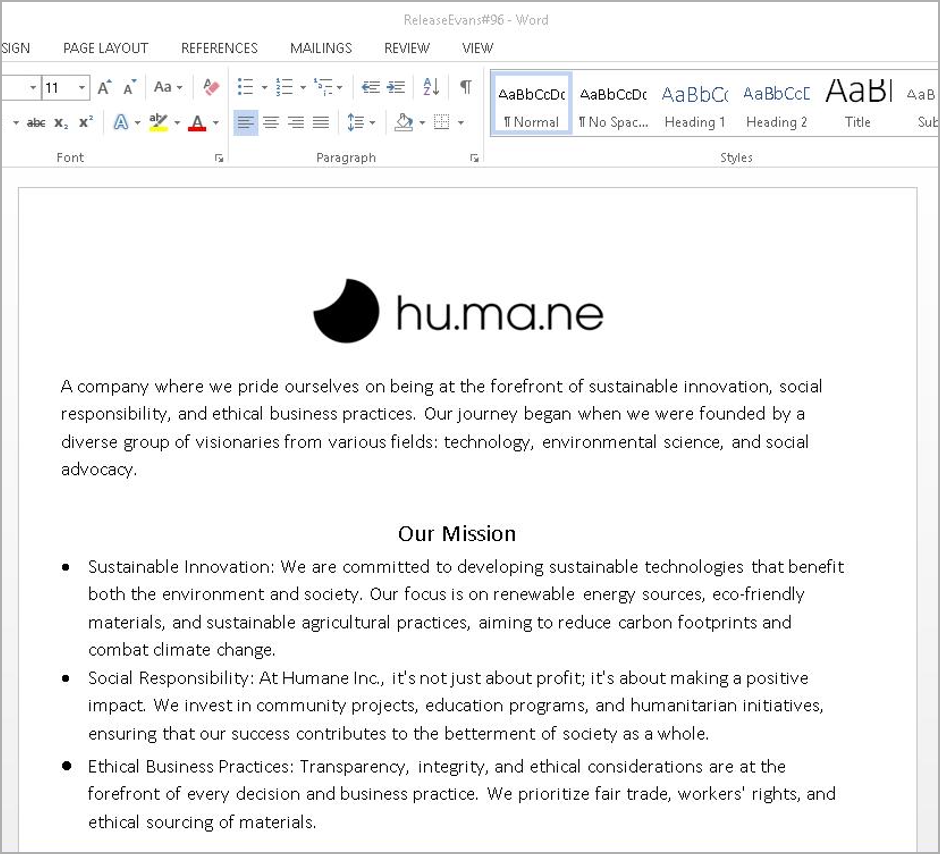

Kampanye phishing baru yang mendorong Bumblebee berpura-pura menjadi pemberitahuan pesan suara yang memanfaatkan subjek “Pesan Suara Februari” dan dikirim ke ribuan organisasi di AS dari alamat “info@quarlessa.com.” Email tersebut berisi URL OneDrive yang mengunduh dokumen Word bernama “ReleaseEvans#96.docm” atau sejenisnya, dengan iming-iming yang berpura-pura berasal dari perusahaan elektronik konsumen hu.ma.ne, yang terkenal dengan AI-powered pin.

Dokumen berbahaya menggunakan makro untuk membuat file skrip di folder temp Windows dan kemudian mengeksekusi file yang dijatuhkan menggunakan “wscript.” File sementara ini berisi perintah PowerShell yang mengambil dan menjalankan tahap berikutnya dari server jarak jauh, yang pada akhirnya mengunduh dan meluncurkan Bumblebee DLL (w_ver.dll) di sistem korban. Proofpoint berkomentar bahwa penggunaan makro VBA dalam dokumen merupakan hal yang penting dan tidak biasa menyusul keputusan Microsoft untuk memblokir makro secara default pada tahun 2022, sehingga mempersulit kampanye untuk mencapai banyak keberhasilan.

Kampanye Bumblebee sebelumnya menggunakan metode seperti pengunduhan DLL langsung, penyelundupan HTML, dan eksploitasi kerentanan seperti CVE-2023-38831 untuk mengirimkan muatan akhir, sehingga rantai serangan saat ini menunjukkan perubahan yang signifikan dari teknik yang lebih modern.

Penjelasan yang mungkin untuk hal ini termasuk penghindaran karena VBA berbahaya sekarang kurang umum atau penargetan khusus/sempit yang ditujukan pada sistem yang sudah ketinggalan zaman. Selain itu, Bumblebee mungkin sedang menguji dan mendiversifikasi metode distribusinya. Proofpoint mengatakan Bumblebee telah bereksperimen dengan dokumen yang sarat makro dalam kampanye sebelumnya, meskipun kasus tersebut hanya berjumlah 4,3% dari total yang tercatat (230 kampanye). Sebelum Bumblebee pecah, perkembangan penting terakhir dalam malware ini terjadi pada bulan September 2023, ketika malware tersebut menggunakan teknik distribusi baru yang mengandalkan penyalahgunaan layanan 4shared WebDAV untuk menghindari daftar blokir.

Cybercrime back to work

Bumblebee biasanya disewakan kepada penjahat dunia maya yang ingin melewati tahap akses awal dan memasukkan muatan mereka ke dalam sistem yang sudah dibobol. Proofpoint mengatakan tidak ada cukup bukti untuk mengaitkan kampanye baru-baru ini dengan kelompok ancaman tertentu. Namun, para peneliti mengatakan kampanye tersebut memiliki ciri-ciri pelaku ancaman yang mereka lacak adalah TA579. Menurut Proofpoint, pelaku ancaman lain yang baru-baru ini menunjukkan kebangkitan aktivitasnya termasuk TA576, TA866, TA582, dan TA2541.

Gangguan yang dilakukan otoritas penegak hukum terhadap QBot (Qakbot) telah menciptakan kekosongan di pasar distribusi muatan, yang coba diisi oleh malware lain. Kasus penting termasuk DarkGate dan Pikabot, dua pemuat malware berkemampuan tinggi yang kini mendorong infeksi melalui berbagai saluran, termasuk phishing, malvertising, dan pesan di Skype dan Microsoft Teams.

Zscaler menerbitkan laporan di Pikabot kemarin, mencatat bahwa malware tersebut telah muncul kembali dengan versi baru yang disederhanakan bulan ini, setelah jeda singkat setelah Natal tahun lalu. Versi Pikabot baru telah menghilangkan teknik kebingungan kode tingkat lanjut yang digunakan sebelumnya dan menggunakan sistem konfigurasi yang kurang serbaguna, sehingga terlihat seperti rilis awal dari varian yang diperbarui.