RedTail cryptocurrency mining malware yang dikenal karena evolusi yang terus berlanjut, baru-baru ini mengintegrasikan kerentanan keamanan yang baru diungkapkan yang memengaruhi firewall Palo Alto Networks (PAN) ke dalam arsenalnya, sesuai temuan dari perusahaan infrastruktur web dan keamanan Akamai. Integrasi kerentanan PAN-OS ini, diidentifikasi sebagai CVE-2024-3400 dengan skor CVSS 10.0, disertai dengan peningkatan fungsionalitas malware, yang kini dilengkapi dengan teknik anti-analisis yang canggih.

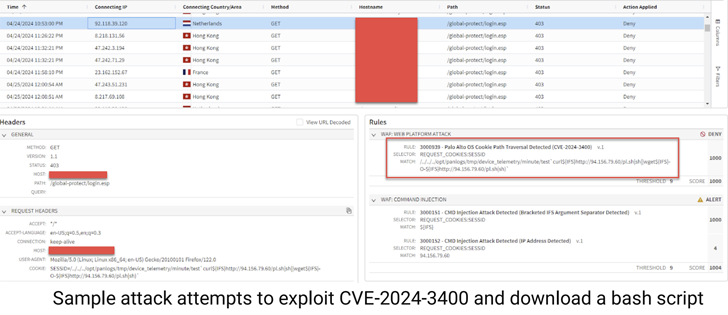

Peneliti Akamai, Ryan Barnett, Stiv Kupchik, dan Maxim Zavodchik, mengungkapkan bahwa para penyerang telah meningkatkan taktik mereka dengan memanfaatkan kolam penambangan kriptokurensi pribadi, meskipun membutuhkan investasi operasional dan keuangan yang lebih besar. Pergeseran strategis ini memungkinkan pengendalian yang lebih besar atas hasil penambangan. Jalur infeksi, sebagaimana diungkapkan oleh Akamai, memanfaatkan eksploitasi kerentanan PAN-OS yang disebutkan sebelumnya, memulai urutan di mana eksekusi kode tanpa otorisasi dengan hak istimewa root pada firewall menjadi mungkin. Setelah eksploitasi berhasil, perintah dieksekusi untuk mengambil dan menjalankan skrip shell bash dari domain eksternal. Skrip ini bertanggung jawab untuk mengunduh muatan RedTail, disesuaikan sesuai dengan arsitektur CPU. Berikut metode serangannya:

RedTail menggunakan berbagai mekanisme penyebaran, memanfaatkan kerentanan dalam router TP-Link (CVE-2023-1389), ThinkPHP (CVE-2018-20062), Ivanti Connect Secure (CVE-2023-46805 dan CVE-2024-21887), dan VMWare Workspace ONE Access dan Identity Manager (CVE-2022-22954). Keberadaannya awalnya didokumentasikan oleh peneliti keamanan Patryk Machowiak pada Januari 2024, terkait dengan kampanye eksploitasi kerentanan Log4Shell (CVE-2021-44228) yang menargetkan sistem berbasis Unix. Dalam beberapa bulan berikutnya, Barracuda Networks mengungkapkan serangan cyber tambahan yang memanfaatkan kelemahan dalam SonicWall (CVE-2019-7481) dan Visual Tools DVR (CVE-2021-42071) untuk menginstal varian botnet Mirai, bersamaan dengan memanfaatkan ThinkPHP untuk implementasi RedTail.

Iterasi terbaru RedTail, yang terdeteksi pada bulan April, memperkenalkan pembaruan signifikan, terutama menampilkan konfigurasi penambangan terenkripsi yang memfasilitasi eksekusi penambang XMRig yang tertanam. Menariknya, versi ini tidak memuat dompet kriptokurensi, menunjukkan potensi peralihan ke kolam penambangan pribadi atau proksi kolam untuk keuntungan finansial. Para peneliti juga mencatat optimisasi yang canggih dari operasi penambangan, menunjukkan pemahaman mendalam tentang teknik penambangan kriptokurensi. Membedakan dirinya dari varian sebelumnya, malware RedTail terbaru menggunakan teknik evasi dan persistensi yang canggih, termasuk self-forking untuk menghambat analisis dan mengakhiri instance GNU Debugger. Akamai menggambarkan RedTail sebagai menampilkan tingkat penyempurnaan yang tinggi, tidak lazim di antara keluarga malware penambang kriptokurensi di alam liar, dengan spekulasi keterlibatan kelompok serangan yang disponsori oleh negara karena investasi yang signifikan yang diperlukan untuk menjalankan operasi yang begitu canggih, mencakup staf, infrastruktur, dan obfuskasi.

Sumber: https://thehackernews.com/2024/05/redtail-crypto-mining-malware.html